Les manipulations sur le système de filtrage réseau présentées ici s'appuient sur la topologie Hub and Spoke étudiée dans le support précédent de la série : Topologie Hub & Spoke avec le protocole PPPoE.

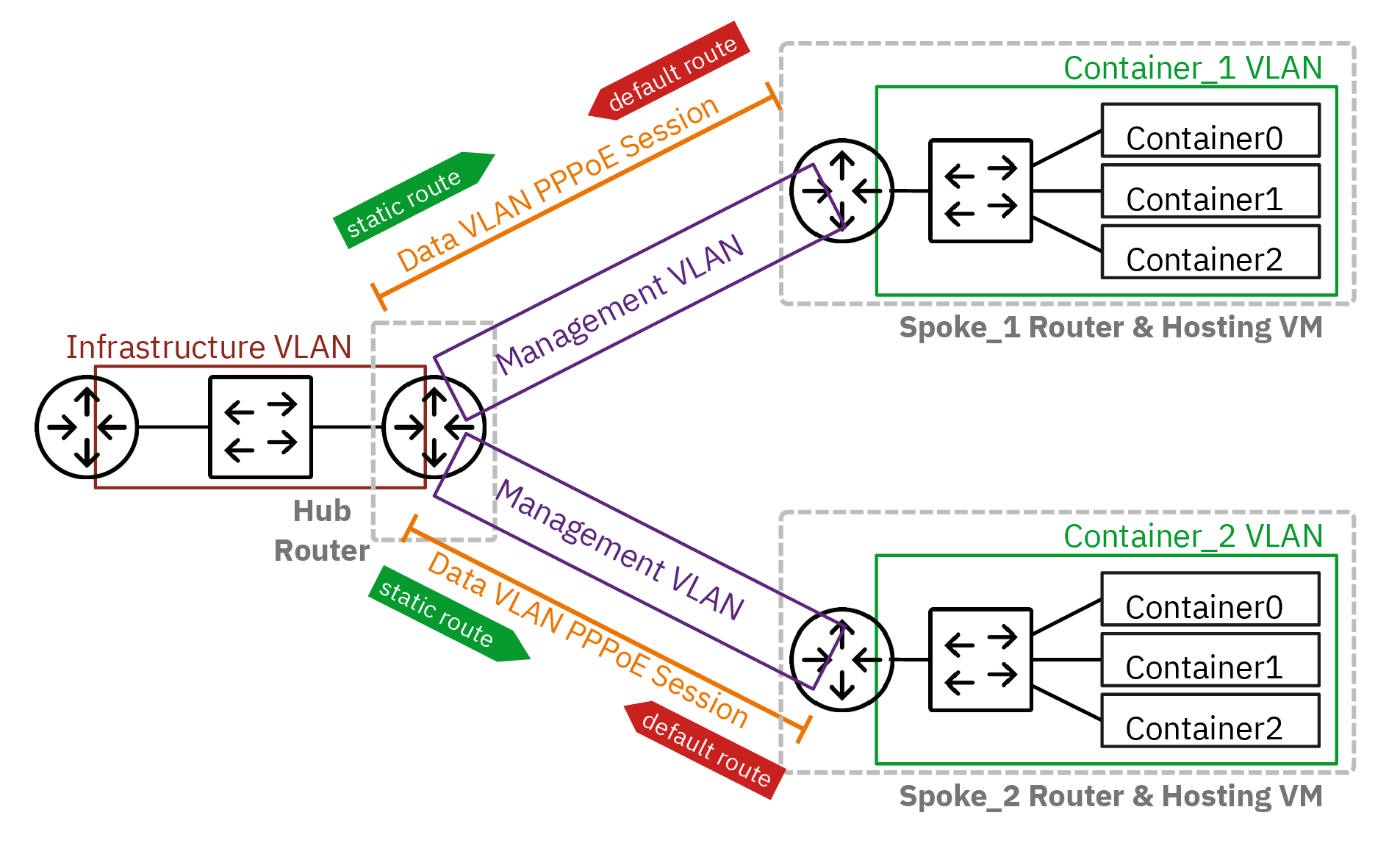

La topologie étudiée associe trois routeurs qui ont deux rôles distincts.

- Hub

-

Traduit mot à mot, le rôle Hub correspond à un concentrateur. Il concentre tous les flux réseau des routeurs qui ont le rôle Spoke. En effet, les échanges entre deux routeurs Spoke doivent passer par le routeur Hub.

On lui attribue aussi la fonction de Broadband Remote Access Server ou BRAS. Dans notre contexte, cette fonction se caractérise par le fait que ce routeur détient le plan d'adressage. C'est lui qui a la responsabilité de délivrer les adresses IP lors de l'initiation de la session PPP.

- Spoke

-

Le rôle Spoke correspond à un réseau d'extrémité au delà duquel on ne trouve aucune interconnexion. Le routeur Spoke doit s'adresser au routeur Hub dès qu'il veut acheminer un flux réseau. Il s'agit bien d'un routeur d'extrémité qui ne dispose d'aucun chemin alternatif pour joindre l'Internet.

Dans les réseaux domestiques, la «box» correspond bien au rôle Spoke dans la mesure où elle se voit attribuer des adresses IPv4 et IPv6 publiques par le fournisseur d'accès Internet. Les seules informations qu'elle détient sont les authentifiants du client de l'opérateur.

Pour commencer, on s'intéresse à l'installation des outils et à la lecture des informations sur le filtrage déjà en place sur le routeur Hub.

La situation de départ des manipulations suppose que la topologie Hub & Spoke est en place et fonctionnelle. On s'appuie sur le support précédent de la série : la Topologie Hub & Spoke avec le protocole PPPoE qui comprend déjà un premier niveau de filtrage avec la traduction d'adresses sources de tous les paquets qui sortent vers le réseau d'infrastructure (VLAN rouge).

|

Q1. |

Quel est le nom de l'outil de gestion des règles de filtrage réseau ? À quel paquet appartient-il ? Reprendre la section sur la configuration du routeur Hub dans le document Topologie Hub & Spoke avec le protocole PPPoE. |

|

Il s'agit de la commande nft fournie avec le paquet apt show nftables dpkg -L nftables |

|

|

Q2. |

Quel est l'état du service Reprendre la section sur la configuration du routeur Hub dans le document Topologie Hub & Spoke avec le protocole PPPoE dans laquelle le service a été activé. |

|

On affiche l'état du service systemctl status nftables |

|

|

Q3. |

Dans quel fichier sont enregistrés les jeux de règles à appliquer au lancement du système ? Rechercher dans les informations affichées à la question précédente, la syntaxe de la commande lancée par le service |

|

On identifie le fichier |

|

|

Q4. |

Comment afficher la liste des règles de filtrage actives ? Rechercher dans les pages de manuels de la commande nftables l'option qui permet d'afficher la liste du jeu de règles en cours de traitement. |

|

La lecture des pages de manuels conduit à l'option sudo nft list ruleset table inet nat {

chain postrouting {

type nat hook postrouting priority srcnat; policy accept;

oifname "enp0s1.360" counter packets 89 bytes 7400 masquerade

}

} |

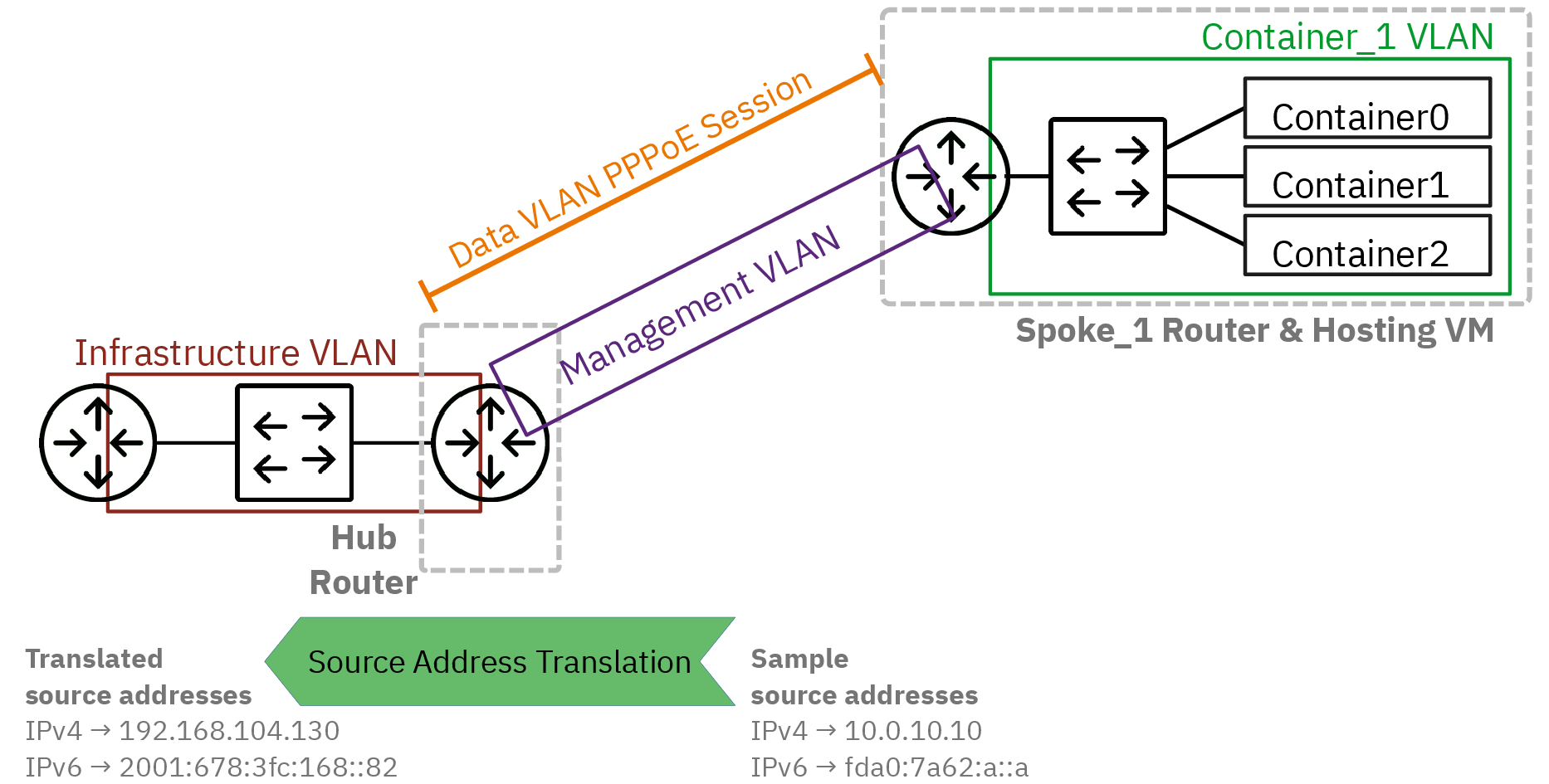

Dans cette partie, on s'intéresse à l'identification des éléments qui composent le jeu de règles de traduction d'adresses sources appliqué sur le routeur Hub de la topologie étudiée.

Comme le jeu de règles est déjà présent et actif, il faut comparer les champs des règles du fichier /etc/nftables.conf avec la représentation graphique générale Packet Flow in Netfilter.

|

Q5. |

Quelle est la table utilisée dans les deux jeux de règles de filtrage appliquées sur le routeur Hub ? |

|

Il s'agit de la table |

|

|

Q6. |

Quelle est la chaîne utilisée dans les deux jeux de règles de filtrage appliquées sur le routeur Hub ? |

|

Il s'agit de la chaîne Comme son nom l'indique, cette chaîne traite les paquets après que la décision de routage ait été prise. |

|

|

Q7. |

Comment l'interface réseau sur laquelle les traitements sont appliqués est-elle identifiée ? Repérer le mot clé placé avant la chaîne de caractère qui contient le nom de l'interface. |

|

La clé placée avant le nom d'interface est La traduction d'adresses sources a lieu en sortie sur l'interface réseau raccordée au réseau d'infrastructure (VLAN rouge). |

|

|

Q8. |

Quel est le nom de la cible utilisée dans les deux jeux de règles de filtrage appliquées sur le routeur Hub ? Identifier le mot clé placé à droite en bout de chaîne de traitement après les compteurs. |

|

Le nom utilisé est masquerade. Il caractérise le fait que l'adresse source de tous les paquets sortants par l'interface |

La traduction d'adresse source entre dans la catégorie du filtrage Stateful. Il est nécessaire de conserver un enregistrement de la traduction faite sur un paquet sortant pour réaliser l'opération inverse lors de l'arrivée du paquet retour relatif au paquet sortant.

Dans cette partie, on cherche à afficher la liste des enregistrements en cours dans le routeur Hub pour des flux initiés depuis un conteneur hébergé sur un routeur Spoke.