Il existe une infinité de façon d'organiser votre réseau mais, quand la sécurité entre en jeu, il est conseillé d'avoir une architecture réseau bien pensée. Ce chapitre va donner des exemples de réalisation d'architecture sécurisée. Il convient d'avoir lu préalablement les précédents chapitres pour bien saisir la subtilité des architectures décrites.

Nous décrirons différents niveaux d'architecture sécurisée. Nous partirons d'une architecture peu ou pas sécurisée pour arriver à une architecture ultra-sécurisée.

Très simple, une PME ou une université possède un administrateur qui doit gérer l'ensemble du parc informatique et sa conception réseau. Il a pour cahier des charges d'assurer une connexion Internet avec le réseau local, un serveur de messagerie et un site web.

Avec peu de moyens, l'administrateur crée son réseau de la sorte :

Les serveurs web, de messagerie et de partage de connexion Internet seront assurés par une seule machine. Cette machine est connectée directement à Internet.

Dans ce type de réseau, il n'y aucune forme de sécurité : la connexion avec Internet n'est absolument pas sécurisée.

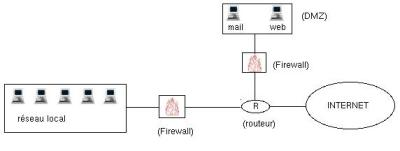

Après un premier piratage, notre administrateur reçoit de nouveaux crédits. Il repense l'architecture :

Il dédiera une machine pour le serveur web, une machine pour le serveur de messagerie, deux machines pour le firewalling et un routeur pour assurer la connexion Internet.

Les serveurs de messagerie et web sont dans une zone extérieure à celle du réseau local. Ils constituent une zone démilitarisée (DMZ). Démilitarisée car on peut s'y connecter depuis l'extérieur contrairement au réseau local.

Le firewall situé entre le réseau local et le routeur empêchera toute connexion de l'extérieur vers le réseau local, et autorisera seulement les connexions depuis le réseau local sur un nombre limité de services.

Le firewall situé entre le routeur et la DMZ autorisera tous les accès sur les serveurs web et de messagerie (depuis le réseau local comme depuis l'exterieur), mais en empêchera les tentatives de connexion sur les autres services.

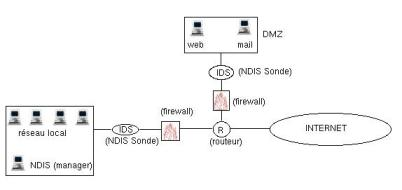

Malheureusement, notre administrateur subit un autre piratage. Il suppose que le pirate a pu passer le routeur et les firewalls en soumettant des requêtes sur des ports autorisés. Il a très bien pu envoyer un exploit sur un serveur web ou de messagerie vulnérable.

Alors, pour se protéger, il intercale une sonde NDIS (voir Section 4.3, « Les systèmes de détection d'intrusion (HIDS/NIDS) ») entre le firewall et le réseau local et dans la DMZ. Si un pirate venait à envoyer des requêtes suspectes ou des exploits connus, les NIDS préviendraient du risque d'intrusion (de l'intérieur ou de l'extérieur). Le manager NDIS se situera dans le réseau local.

Il dédie toujours une seule machine pour un seul service. Il met régulierement à jour les logiciels, et s'informe sur les nouvelles failles de sécurité.

Ceci constitue un niveau acceptable permettant de résister à des nombreuses attaques.

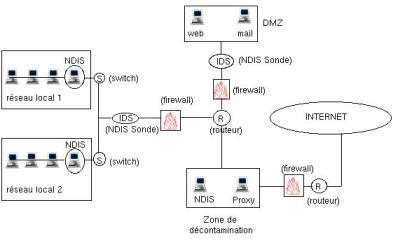

Nous allons nous appuyer dans cette section sur l'architecture précédente. Nous allons modifier certaines parties du réseau.

Nous allons d'abord insérer une zone de décontamination entre Internet et le réseau interne. Cette zone est constituée d'analyseurs de contrôle de contenu, des antivirus et d'autres utilitaires surveillant le trafic réseau (comme des NIDS). Tous les flux entrants et sortants passeront par cette zone de décontamination. Ces proxys applicatifs peuvent prendre la décision de couper la connexion en cas d'attaques ou de simplement rejeter la demande.

Cette zone est appelée zone de décontamination car elle permet de détecter des signatures d'attaques dans les flux de données provenant d'Internet et d'éviter la propagation dans le reste du réseau.

Pour le réseau local, nous le subdiviserons en sous-réseaux, chaque sous-réseau possédera un NDIS (sonde + manager). Ces sous-réseaux seront reliés entre eux par des switchs.

Ce type d'architecture est très efficace pour la sécurité, mais reste néanmoins assez côuteuse et difficile à gérer. L'utilisation de tunnels (voir Section 4.4, « Le tunneling ») permet en plus d'accroître la sûreté des transactions.