Avant d'aborder la configuration du service LDAP, il faut passer par les étapes rituelles de sélection et d'installation des paquets contenant les outils logiciels du service. Ensuite, il faut identifier les processus, les numéros de ports ouverts et les fichiers de configuration à éditer.

Les versions actuelles du logiciel OpenLDAP utilisent un mode de configuration basé

sur un Directory Information Tree ou

DIT propre. Cette arborescence

de configuration est pointée par le nom cn=config. Elle est utilisée pour configurer

dynamiquement le démon slapd,

modifier les définitions de schéma, les index, les listes de

contrôle d'accès ACLs, etc. Ce

mode de configuration présente un avantage déterminant lorsque l'on

exploite des annuaires volumineux : toutes les opérations se

font sans interruption de service.

|

L'installation du paquet

|

||||

|

Q10. |

Comment arrêter le service LDAP ? Utiliser les scripts fournis avec le gestionnaire de lancement des processus système. |

|||

|

Chaque processus système dispose d'un script de gestion de son lancement, arrêt (et|ou) redémarrage. Avec le gestionnaire systemd, il faut faire une recherche dans la liste des services. Une fois le service identifié, on l'arrête avec la commande systemctl. systemctl status slapd ● slapd.service - LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol)

Loaded: loaded (/etc/init.d/slapd; generated)

Drop-In: /usr/lib/systemd/system/slapd.service.d

└─slapd-remain-after-exit.conf

Active: active (running) since Sat 2023-09-02 18:22:14 CEST; 21min ago

Docs: man:systemd-sysv-generator(8)

Process: 1693 ExecStart=/etc/init.d/slapd start (code=exited, status=0/SUCCESS)

Tasks: 4 (limit: 1084)

Memory: 7.4M

CPU: 59ms

CGroup: /system.slice/slapd.service

└─1699 /usr/sbin/slapd -h "ldap:/// ldapi:///" -g openldap -u openldap -F /etc/ldap/slapd.d

sept. 02 18:22:14 ldap-server systemd[1]: Starting slapd.service - LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol)...

sept. 02 18:22:14 ldap-server slapd[1698]: @(#) $OpenLDAP: slapd 2.5.13+dfsg-5 (Feb 8 2023 01:56:12) $

Debian OpenLDAP Maintainers <pkg-openldap-devel@lists.alioth.debian.org>

sept. 02 18:22:14 ldap-server slapd[1699]: slapd starting

sept. 02 18:22:14 ldap-server slapd[1693]: Starting OpenLDAP: slapd.

sept. 02 18:22:14 ldap-server systemd[1]: Started slapd.service - LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol).

Instruction d'arrêt du service : sudo systemctl stop slapd On peut exécuter à nouveau la commande systemctl status slapd pour confirmer que le service est bien stoppé et inactif. |

||||

|

Q11. |

Quels sont les éléments à supprimer pour pouvoir installer une nouvelle configuration et une nouvelle base LDAP ? Utiliser le résultat de la question sur la localisation des bases et la documentation fournie avec

le paquet |

|||

|

À partir des réponses aux questions ci-dessus, on sait que c'est

le répertoire On supprime donc tous ces fichiers et répertoires. sudo rm -rf /var/lib/ldap/* /etc/ldap/slapd.d |

||||

|

Q12. |

Comment reprendre à zéro la configuration

du paquet Utiliser l'outil du gestionnaire de paquets Debian GNU/Linux qui permet la modification des

paramètres de configuration d'un service à l'aide de menus

|

|||

|

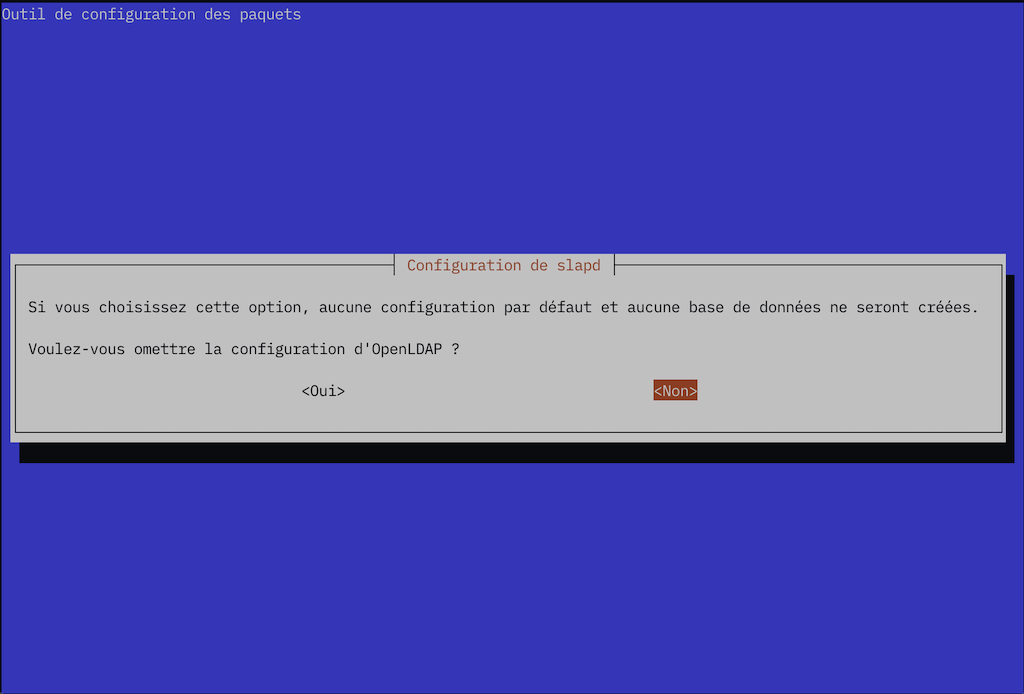

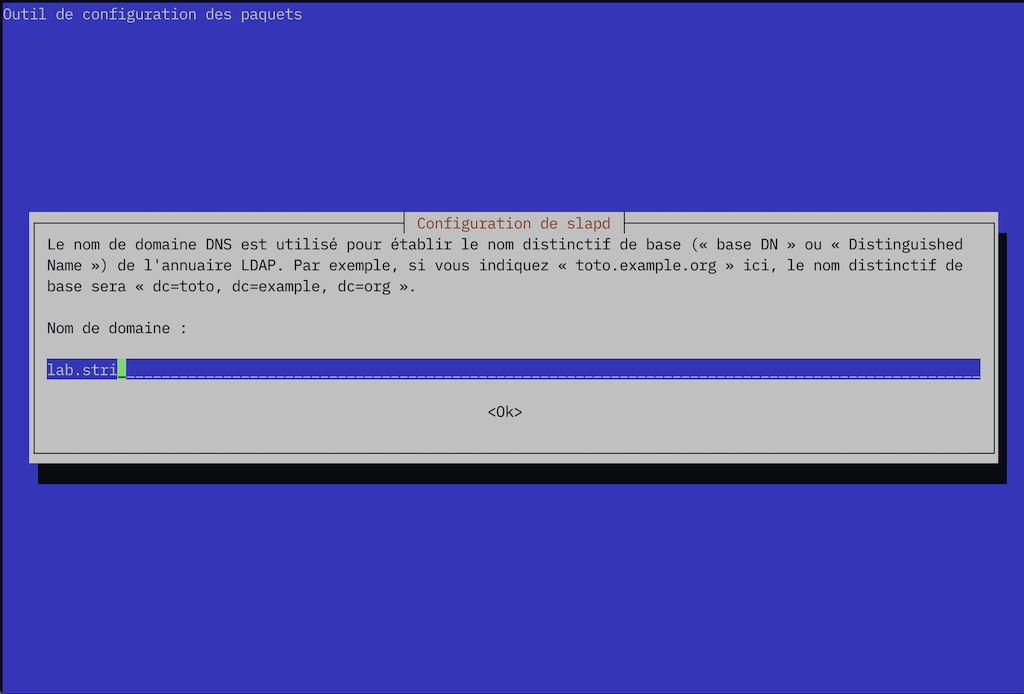

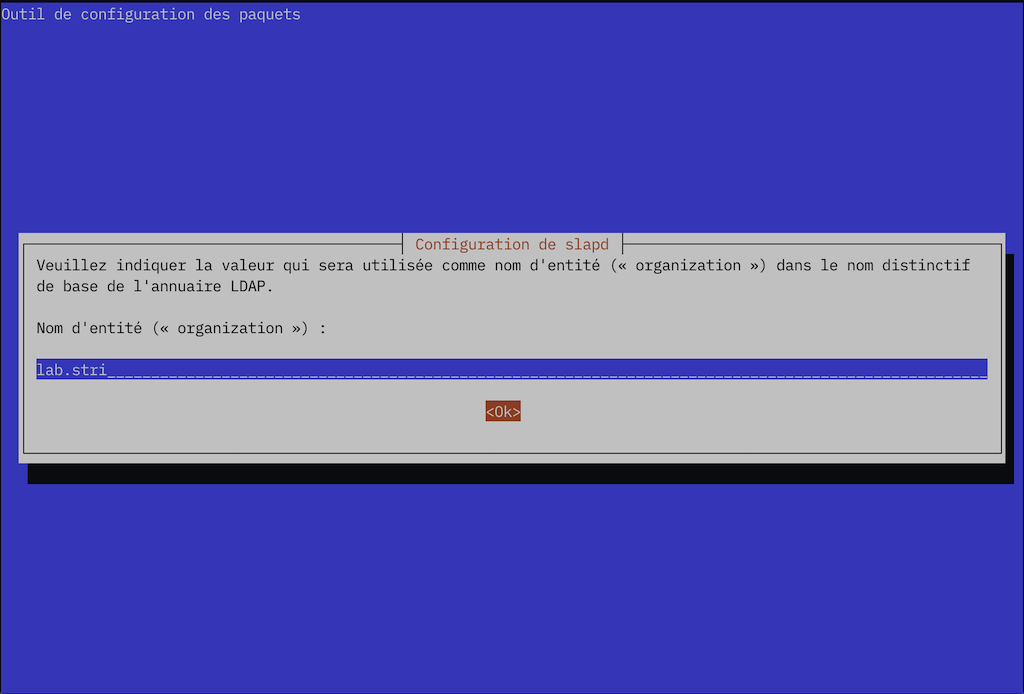

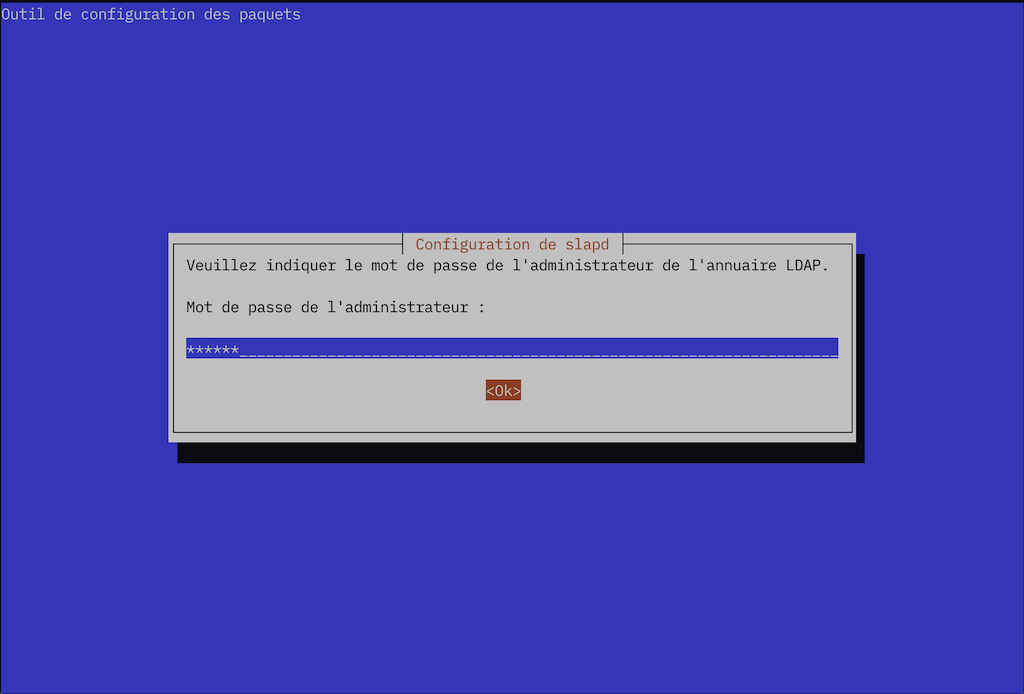

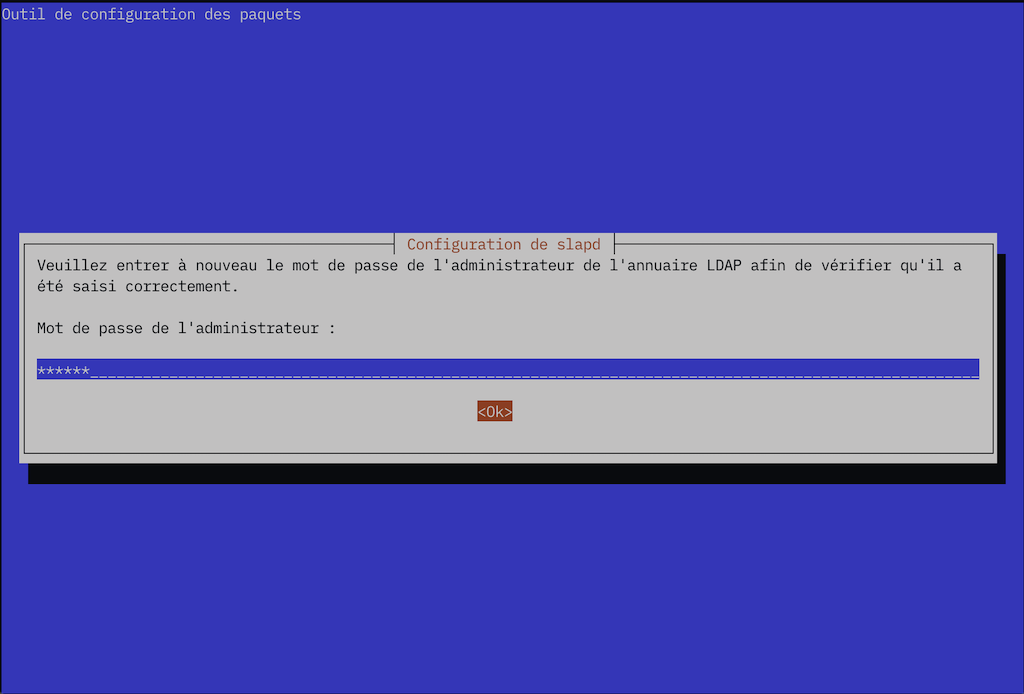

C'est la commande dpkg-reconfigure qui sert à

réviser les paramètres de configuration d'un paquet. Voici une

copie des écrans proposés avec le paquet sudo dpkg-reconfigure slapd Creating initial configuration... done. Creating LDAP directory... done. |

||||

|

Q13. |

Comment valider la nouvelle configuration

du paquet Reprendre la question sur le nom distinctif de l'annuaire. |

|||

sudo ldapsearch -LLL -Y EXTERNAL -H ldapi:/// -b "cn=config" \ olcSuffix | grep ^olcSuffix SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

olcSuffix: dc=lab,dc=stri |

||||

Une fois que les fichiers de configuration et de base de données du nouvel annuaire sont en place, on peut passer à l'ajout de nouvelles entrées dans cet annuaire. Comme le fil conducteur de cette série de travaux pratiques est la gestion d'une base de comptes utilisateurs, on doit ajouter les objets suivants.

-

Deux unités organisationnelles :

peopleetgroups. -

Quatre compte utilisateurs : papa et maman Skywalker ainsi que leurs deux enfants

Toutes les manipulations sur les objets de l'annuaire utilisent un format de fichier texte particulier baptisé LDIF pour LDAP Data Interchange Format. C'est un format de représentation des données contenues dans un annuaire particulièrement utile pour les opérations de sauvegarde et de restauration en volume.

Du point de vue formatage, chaque enregistrement doit être séparé du suivant par une ligne vide et chaque attribut d'un enregistrement apparaît sur une ligne sous la forme «nomAttribut: valeur».

![[Note]](/images/note.png)

![[Avertissement]](/images/warning.png)