La technologie de commutation opère au niveau 2 du modèle de référence OSI. À l'origine, la popularité des commutateurs pouvait être vue comme la résurgence de la technologie des ponts.

-

Tout comme un pont, le commutateur prend ses décisions de transmission à partir de l'adresse MAC source contenue dans chaque trame.

-

À la différence d'un pont, le commutateur transmet les trames avec des temps de latence extrêmement courts grâce à des algorithmes intégrés directement dans ses composants.

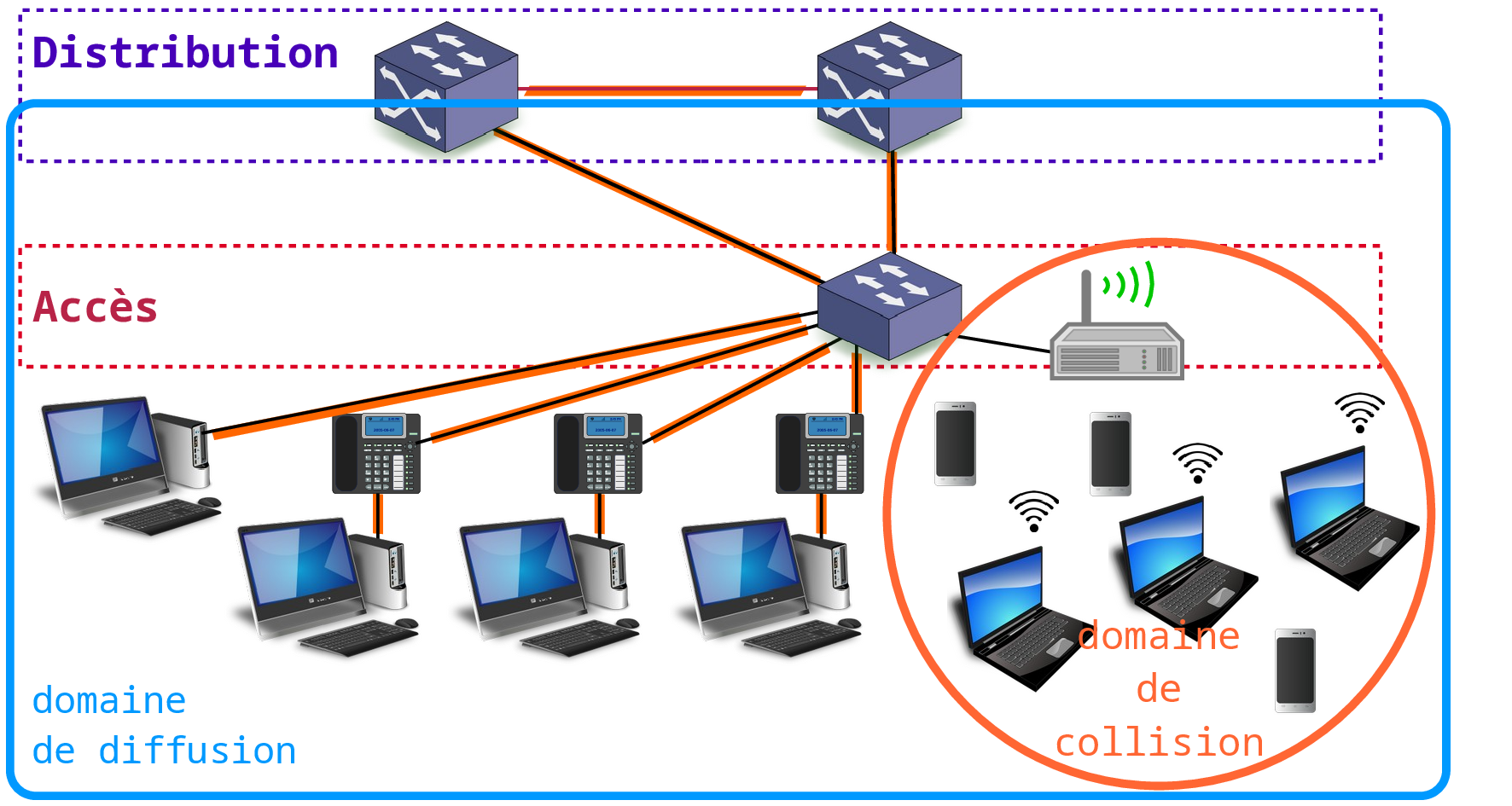

La commutation permet de répartir la bande passante à la fois sur des segments partagés et des segments dédiés. Tous les hôtes raccordés directement à un port de commutateur appartiennent à un segment dédié, tandis que tous les hôtes associés à un point d'accès radio Wifi appartiennent à un segment partagé.

Pour simplifier, on peut définir un commutateur comme une machine à fabriquer des circuits full-duplex à la demande.

À l'intérieur d'un commutateur, la commutation de circuits utilise des composants qui manipulent un type de mémoire particulier appelé Content-addressable memory. Ces composants permettent d'accélérer considérablement la transmission des données en recherchant directement les adresses MAC connues d'un ou plusieurs ports.

Modèles de propagation

- Commutation cut-through

-

Elle démarre le processus propagation à partir de l'adresse MAC du destinataire avant que la totalité de la trame soit reçue. Avec ce modèle, les temps d'attente sont aussi courts quelle que soit la longueur des trames. Cependant, les trames erronées sont transmises sans aucun contrôle.

- Commutation store and forward

-

La totalité de la trame est lue et validée avant sa retransmission. Ceci permet de supprimer les trames corrompues et de définir des filtres pour contrôler le trafic à travers le commutateur. Les temps d'attente augmentent avec la longueur des trames.

Où utiliser des commutateurs ?

Les commutateurs doivent être considérés comme des fournisseurs de bande passante, et non comme un moyen d'améliorer la sécurité et le contrôle du réseau. Les besoins en bande passante sont déterminés par les critères suivants :

-

le nombre toujours croissant du nombre d'hôtes (ou d'adresses MAC) raccordés,

-

les besoins toujours croissants en débit réseau de chaque hôte,

-

l'émergence de nouveaux services Internet qui nécessitent des échanges toujours plus fréquents,

-

la densité du nombre des serveurs dans les centres de données.

Dans l'exemple du schéma ci-dessus, les hôtes et les commutateurs des couches Accès et Distribution appartiennent à un même domaine de diffusion. Les tables CAM (Content-addressable memory) de tous les commutateurs contiennent les adresses MAC source ainsi que les numéros de ports via lesquels les hôtes sont joignables.

Chaque liaison surlignée en orange constitue un segment dédié ou une partie de circuit full-duplex sur laquelle toute collision est impossible, car le canal de transmission est réservé à l'usage exclusif de l'hôte ou de l'équipement concerné.

En revanche, le point d'accès Wi-Fi situé à droite du schéma ouvre un segment partagé. Le canal de transmission est partagé entre tous les hôtes associés à ce point d'accès. Ces derniers sont en concurrence dans la zone de couverture radio du point d'accès pour émettre et recevoir des données. Plus le nombre d'hôtes est important, plus il y a de collisions et plus les temps de communication deviennent aléatoires.

Pour conclure cette section, il faut noter qu'il existe au niveau liaison de données un protocole permettant de se protéger contre les « orages de diffusion » provoqués par la présence d'au moins une boucle dans les liaisons entre commutateurs des couches Accès et Distribution : le Spanning Tree Protocol. L'étude de ce protocole sort du cadre de cet article. Le schéma ci-dessus montre une topologie sans boucle, car la liaison horizontale entre les deux commutateurs de la couche distribution utilise le routage au niveau réseau. Il faut simplement noter à ce niveau que des solutions, permettant de garantir que le chemin entre deux hôtes est unique, existent. Dans une architecture contemporaine, le recours à la redondance pour augmenter la tolérance aux pannes, impose l'étude de la protection contre les boucles.